- MINING CLUB торгово-информационный портал для майнеров

- → Просмотр профиля: Темы: Paragraf

Статистика

- Группа: Пользователи

- Сообщений: 834

- Просмотров: 5 360

- Статус: МЕСТНЫЙ

- Возраст: Неизвестен

- День рождения: Неизвестен

-

Пол

Не определился

Не определился

Мои темы

Белый заработок на фрибетах

13 июля 2021 - 07:04

Добрались и до Казахстана! Налог на майнинг!

06 июля 2021 - 05:53

Глава 69 Налогового кодекса пополнится параграфом 11 - "Плата за цифровой майнинг". В кодексе появятся следующие нормы:

"Статья 606-1. Общие положения

1. Плата за цифровой майнинг взимается за объем электрической энергии, потребленной при цифровом майнинге.

2. Уполномоченный орган в сфере обеспечения информбезопасности ежеквартально в срок не позднее 15 числа второго месяца, следующего за отчетным кварталом, представляет в уполномоченный орган сведения о плательщиках платы.

Статья 606-2. Плательщики платы

Плательщиками платы являются лица, осуществляющие цифровой майнинг".

Ставка платы планируется в размере 1 тенге за 1 киловатт-час электрической энергии, потребленной при осуществлении цифрового майнинга. Налоговым периодом для исчисления платы будет считаться квартал. Сумма платы исчисляется плательщиками платы, исходя из фактических объемов электрической энергии, потребленной при осуществлении цифрового майнинга, и установленной ставки платы.

Срок введения новых норм в действие предусмотрен с 1 января 2022 года.

Ранее акционерная компания из Шэньчжэня Bit Mining Limited объявила об успешной доставке первой партии оборудования для добычи криптовалют в Казахстан. Ожидается, что вторая и третья партии из 2 600 майнинговых машин с теоретической максимальной общей хеш-скоростью 102,3 PH/s будут доставлены в Казахстан до 1 июля 2021 года.

Китайские поисковые сети заблокировали три криптобиржи.

24 июня 2021 - 03:21

Все китайские поисковые сети, включая крупнейшие из них — Baidu и Sogou, заблокировали выдачу трех криптовалютных бирж: Binance, Huobi и OKEx. Об этом в Twitter сообщил криптожурналист из Китая Колин Ву. По его словам, площадки также заблокировали китайские социальные сети Weibo (аналог Twitter) и Zhihu (аналог Quora).

Монетизация youtube

15 июня 2021 - 12:38

Взлом камеры видеонаблюдения

07 июня 2021 - 02:33

Ни одна система не защищена на 100%. Рано или поздно находятся уязвимости, которые разработчики стараются как можно быстрее закрыть. Однако видимо не все так заботятся о нашей безопасности и конфиденциальности наших данных.

Но обо всем по порядку. Если зайти на какой-нибудь теневой форум, который находится даже не в Даркнете, то можно обнаружить огромное количество раздач данных о взломанных камерах видеонаблюдения (логины и пароли для доступа к камере). Причем многие пароли довольно сложные, они состоят из 6 и более знаков и сбрутфорсить такой пароль очень сложно. На это уйдет огромное количество времени и результат порой придется ждать несколько десятков лет.

Однако возникает вопрос: как тогда все эти логины и пароли попали в руки к злоумышленникам? Всё дело в уязвимостях камер видеонаблюдения. И об одной из них я вам сегодня расскажу

Я наглядно покажу вам, насколько просто можно получить доступ к той или иной камере видеонаблюдения. При этом вам даже не понадобятся какие-либо специальные знания в области кибербезопасности, программирования и т.п.

Но перед тем как начать:

ПРЕДУПРЕЖДЕНИЕ!

Данная статья предоставляется лишь для ознакомления. Она не является побуждением к действиям, которые проделывает автор. Создано лишь в образовательных и развлекательных целях. Помните, что несанкционированный взлом чужих устройств является противоправным действием и карается по закону. Автор проделывает все действия лишь на собственном оборудовании и в собственной локальной сети.

Данная уязвимость существует уже БОЛЕЕ 4 ЛЕТ. А разработчики до сих пор не могут её пофиксить. Как можно не обращать внимания на такую большую дыру, я не понимаю. Причем подвержены этой уязвимости десятки тысяч камер по всему свету.

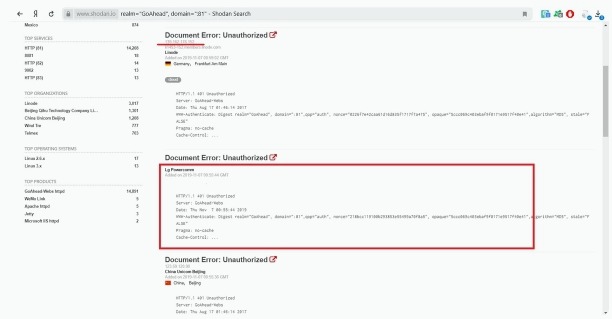

Мы же воспользуемся поисковиком Shodan для поиска уязвимых камер видеонаблюдения. Этот поисковик своего рода "черный Google", который позволяет искать сервера, камеры, принтеры, роутеры, системы управления, подключенные к интернету.

С помощью Shodan специалисты по кибербезопасности смогли обнаружить системы управления аквапарком, газовой станцией и даже командно-контрольные системы ядерных электростанций.

Мы же вводим в строку поиска следующий запрос:

realm="GoAhead", domain=":81"

Благодаря такому запросу, Shodan покажет нам предположительно уязвимые камеры видеонаблюдения. По IP адресу вы можете найти свое устройство и проверить, подвержено ли оно данному типу атаки.

Я же решил проверить камеру своего знакомого и нашел именно её.

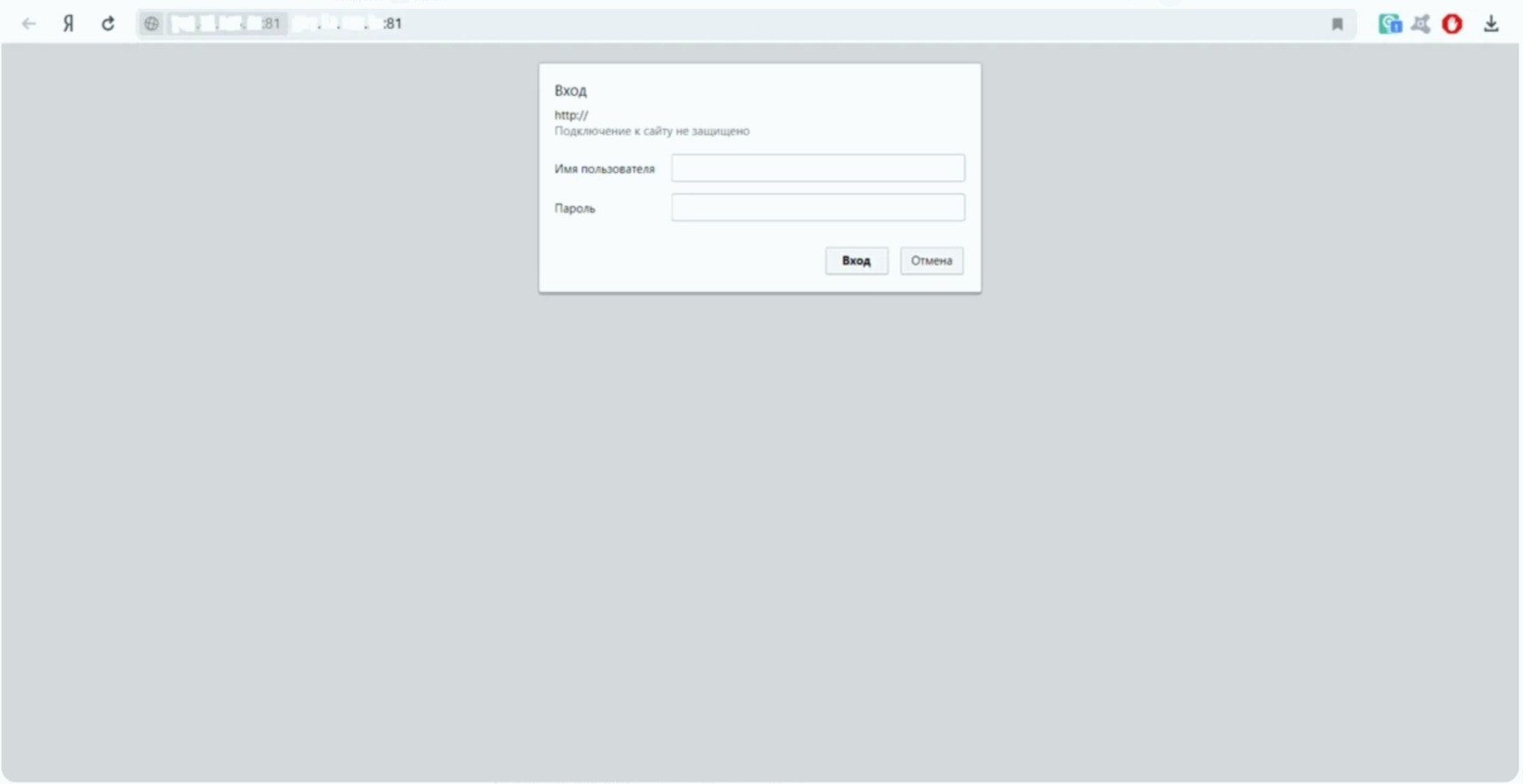

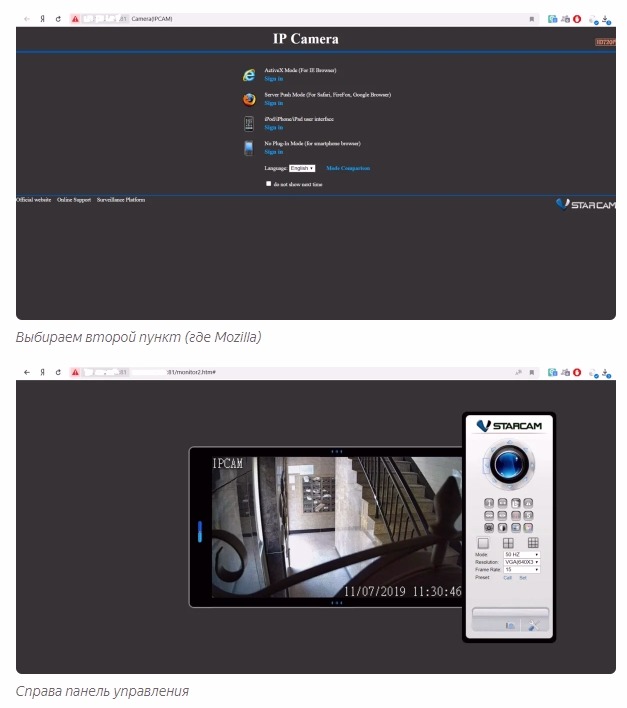

Далее мы копируем IP камеры и вставляем его в адресную строку, через двоеточие дописываем порт 81.

В итоге в адресной строке должно быть примерно это, только вместо 0 нормальные цифры:

000.000.000.0:81

Появится окно авторизации и казалось бы всё хорошо, просто так злоумышленник не может получить данные для входа в нашу камеру, однако это не так.

В камере все логины и пароли хранятся в специальных файлах конфигурации. В дорогих и хороших камерах этот файл не только защищен от считывания, он еще и хорошо зашифрован. Так что даже если этот файл попадет в руки к злоумышленнику, ему ничего не останется делать, как начать расшифровывать, а это очень долго и сложно.

Однако производители камер GoAhead допустили серьезнейшую ошибку, и злоумышленник, отправив специальный запрос на нашу камеру, может получить этот файл конфигурации, и он даже не будет зашифрован.

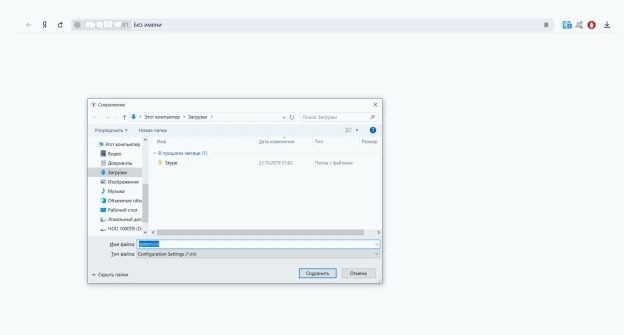

Для этого достаточно ввести в адресную строку следующий запрос:

000.000.000.0:81/system.ini?loginuse&loginpas

После этого автоматически начнется загрузка файла конфигурации с логином и паролем для доступа к той камере, IP которой вы ввели.

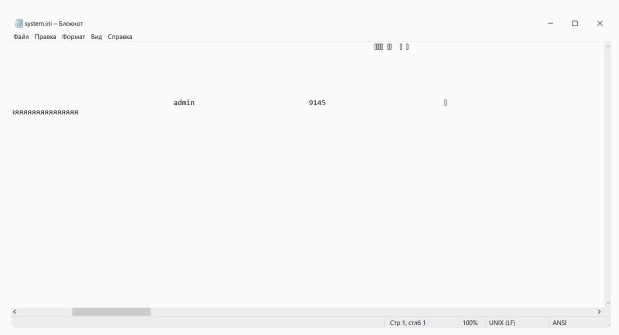

Открываем этот файл, и тут не нужно быть экспертом, чтобы догадаться, где находится логин и пароль от камеры. Они написаны прям рядом. Найти эти данные сможет даже человек, вообще не разбиравшийся во всем этом.

Вводим эти данные в окно для авторизации (шаг 1) и всё готово. Мы получили доступ к камере и можем посмотреть что в данный момент времени она снимает. Также в наших руках её полное управление.

- MINING CLUB торгово-информационный портал для майнеров

- → Просмотр профиля: Темы: Paragraf

- Privacy Policy

Публикации

Публикации